Hallo alle,

wurde im xchat geben hier einen thread aufzumachen und hier ein paar infos zu meinem system zu geben und was ich damit machen will. da dauert etwas bis ich hier alles detailiert darstellen kann, weil doch zeimlich umfangreich

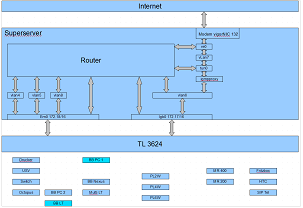

der große schwarze kasten in der mitte des Rack ist mein server, das gelbe lankabel ist der vdsl anschluss. unten ist noch ein tp-link managed switch.

der große schwarze kasten in der mitte des Rack ist mein server, das gelbe lankabel ist der vdsl anschluss. unten ist noch ein tp-link managed switch.

Aktuell geht da alles drüber, Internet, Telefon, Fernsehen.

hier der interne Netzplan,

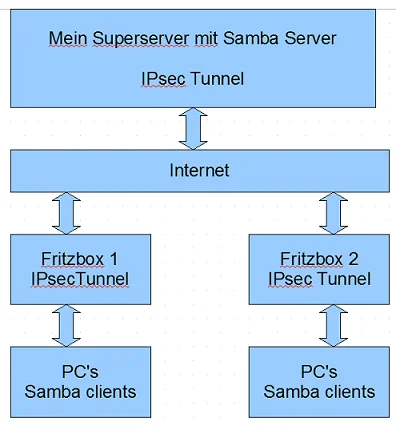

so, und hier was noch werden soll. Das IPsec-Tunnel Interface soll auf em0 lauschen und der Traffic soll über den router geroutet werden. Aber das geht anscheinen nur wenn man den kernel neu baut, was wegen der aktuell Nutzung nicht gemacht werden kann. Also muss der IPsec tunnel auf tun0 lauschen was mir nich tgefällt.

wurde im xchat geben hier einen thread aufzumachen und hier ein paar infos zu meinem system zu geben und was ich damit machen will. da dauert etwas bis ich hier alles detailiert darstellen kann, weil doch zeimlich umfangreich

der große schwarze kasten in der mitte des Rack ist mein server, das gelbe lankabel ist der vdsl anschluss. unten ist noch ein tp-link managed switch.

der große schwarze kasten in der mitte des Rack ist mein server, das gelbe lankabel ist der vdsl anschluss. unten ist noch ein tp-link managed switch. Aktuell geht da alles drüber, Internet, Telefon, Fernsehen.

hier der interne Netzplan,

so, und hier was noch werden soll. Das IPsec-Tunnel Interface soll auf em0 lauschen und der Traffic soll über den router geroutet werden. Aber das geht anscheinen nur wenn man den kernel neu baut, was wegen der aktuell Nutzung nicht gemacht werden kann. Also muss der IPsec tunnel auf tun0 lauschen was mir nich tgefällt.

Zuletzt bearbeitet: